Проблемы, вызванные некорректной конфигурацией сетевых экранов могут вызвать много головной боли даже у самых опытных специалистов, поэтому необходимо уделить особое внимание нюансам их настройки и поэтапной диагностики.

В личном кабинете RuVDS, во вкладке мои серверы вы можете заметить кнопку «Настроить файрвол» для каждого сервера. Этот файрвол реализует дополнительную фильтрацию сетевого трафика между вашим сервером и интернетом. Он работает на уровне сервера виртуализации и не затрагивает внутреннюю конфигурацию вашего сервера. Это означает, что:

- настройки данного файрвола не связаны с брандмауэром Windows или сетевыми экранами других операционных систем

- использование данного инструмента защитит ваш сервер от уязвимостей при отключении встроенного файрвола или сразу после (пере)установки системы

- необходимо иметь ввиду наличие дополнительного сетевого экрана и менять его правила при изменении политики безопасности / добавлении новых приложений

Сетевой экран в личном кабинете в ряде случаев является более удобным по сравнению со средствами ОС и обладает важным преимуществом: при нечаянной потере управления сервером из-за неверного правила, можно произвести обратные изменения в ЛК, и вам не придется пользоваться аварийным режимом.

КАК РАБОТАЕТ ФАЙРВОЛ

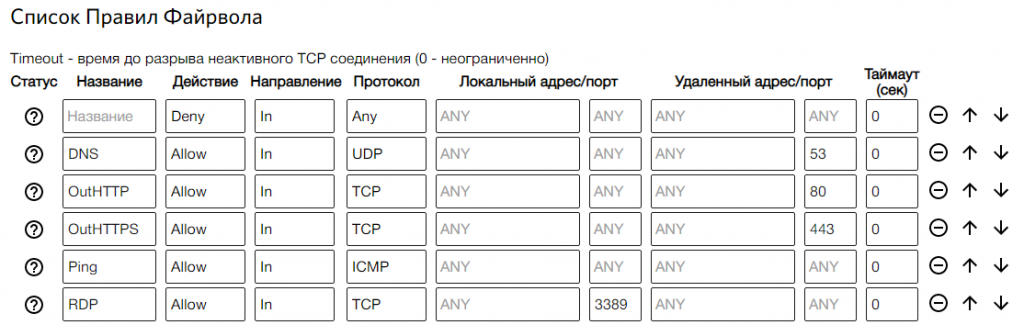

При отсутствии правил в списке файрвола все исходящие и входящие пакеты будут проходить без фильтрации (в отличие от других сетевых экранов), правила блокировки необходимо задавать явно. Во время фильтрации трафика заголовки пакетов сравниваются с правилами последовательно снизу вверх, и при первом совпадении будет выполнено соответствующее действие – отбросить или пропустить пакет. Для правильной настройки правил необходимо понимание работы сокетов. Сокет представляет собой пару:

IP-адрес:порт

Сокет вашего VDS-сервера – это поля “Локальный адрес/порт”, сокет клиента или сервера в интернете – это “Удаленный адрес/порт”. Выбор правильного поля зависит от направления трафика. Рассмотрим это подробнее на примере шаблона “Установить правила для Windows”:

- Сначала (снизу) идет правило, разрешающее (Allow) входящие (In) соединения на ваш сервер по протоколу TCP от любых адресов в интернете на порт 3389. Сокет с данным портом открывается службой удаленных рабочих столов Windows на вашем сервере. Чтобы разрешить подключение только с конкретных адресов, можно вписать их в поле “Удаленный адрес” (новое правило для каждого адреса)

- Правило “Ping” разрешает прохождение всех пакетов протокола ICMP, который не использует порты. ICMP несет вспомогательную роль для работы сетей

- OutHTTPS разрешает соединения TCP с портом 443 удаленного сокета, например, для открытия сайтов в интернете в браузере Chrome по протоколу HTTPS с вашего сервера. Если вы поднимаете свой веб-сервер, порт 443 должен быть прописан для локального сокета

- OutHTTP – смотри правило №3

- Правило DNS разрешает исходящие DNS-запросы на DNS-сервера в интернете

- Последнее правило блокирует все входящие пакеты, не соответствующие разрешающим правилам до этого

Исходя из вышеозначенной информации, вы сможете настроить нужные правила для своих нужд. Для исключения блокировок со стороны файрвола во время диагностики, удалите все правила с действием “Deny”.

Где описание действия направления траффика? Почему входящие и исходящие соединения фильтруются однгим и тем же направлением IN ?

2021-09-28 at 11:21В личном кабинете RUVDS вы управляете stateless фаерволом. Когда вы устанавливаете исходящее подключение, то вам все равно нужно правило, которое разрешает прохождение пакетов, приходящих в ответ.

2021-09-28 at 12:30А как сделать так, чтобы исходящие на 80 и 443 отрабатывали, а входящие из вне нет?

2021-12-08 at 10:59т.е. закрыть 443 порт на вход, при этом разрешить запросы с виртуальной машины наружу (я вижу всех, меня не видят)?

В статье как раз и рассмотрен этот пример. Пакеты у которых удаленный порт 443 будут проходить. В списке нет правил разрешающих локальный 443 порт. Поэтому 443 порт локальной машины защищен. К нему нет доступа из вне.

2021-12-08 at 12:33Данная конфигурация открывает все порты локальной машины. Для подключения достаточно подключаться с порта 53 на UDP порты и с 80 или 443 на TCP.

2023-01-25 at 11:47Чтоб защитить локальную машину надо дополнительно запретить подключение на открытые порты с 80, 443 и 53 портов.

Т.е.

deny in tcp any 443 any 80, 443

запретит подключение на 443 порт с 80 и 443 портов.