Брандмауэр, файрвол или межсетевой экран — это система безопасности, предназначенная для контроля и управления сетевым трафиком на основе заранее установленных правил безопасности. Основная задача брандмауэра — защищать внутреннюю сеть или отдельный компьютер от несанкционированного доступа извне, а также контролировать исходящий трафик.

Естественно, системный администратор, обслуживая вверенный ему сервер, внедряет соответствующую систему безопасности при помощи межсетевого экрана, который как правило является функциональной частью операционной системы. Но помимо этого, виртуальные машины, размещённые на хостинге RUVDS, могут оснащаться сетевым фильтром, защита которого применяется ко входящему сетевому трафику до попадания на VPS, а к исходящему — после выхода с него. При этом данная система безопасности работает на уровне сервера виртуализации и не затрагивает конфигурацию брандмауэра на самом сервере. Такой межсетевой экран обладает некоторыми особенностями:

- его настройки никак не связаны с брандмауэром операционной системы виртуальной машины;

- использование данного инструмента позволяет защитить VPS от уязвимостей в случаях, когда файрвол, функционирующий на уровне операционной системы, не работает, например, при переустановке ОС или сразу после запуска нового сервера;

- при изменении политики безопасности, либо добавлении новых приложений, следует обращать внимание на наличие данного дополнительного межсетевого экрана и также вносить изменения в его правила.

В ряде случаев использование брандмауэра на уровне хостинга представляется более удобным по сравнению со средствами операционной системы и обладает одним важным преимуществом. А именно, при непреднамеренной потере управления виртуальной машиной вследствие применения некорректного правила файрвола, есть возможность произвести обратные изменения в личном кабинете при отсутствии необходимости использования режима аварийного доступа к серверу.

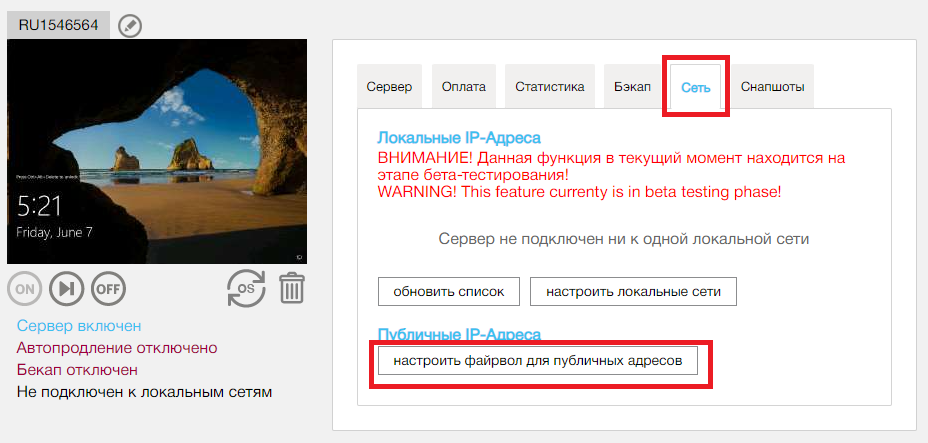

Настройка данного функционала осуществляется непосредственно на страничке виртуального сервера в личном кабинете RUVDS. Для доступа к параметрам сетевого фильтра предназначена кнопка настроить файрвол для публичных адресов во вкладке Сеть.

Описание работы сетевого фильтра

В данном брандмауэре при отсутствии каких-либо правил все входящие и исходящие пакеты будут проходить без фильтрации. Все правила блокировки необходимо задавать явным образом. В процессе анализа сетевого трафика заголовки пакетов сравниваются с правилами сетевого фильтра последовательно снизу вверх.

Брандмауэр анализирует каждый пакет на основе различных критериев, таких как IP-адрес источника и назначения, порты источника и назначения, протоколы, направление и таймаут. Также производится сравнение полученных параметров пакета с установленным в правиле действием. По типу действия правила могут быть разрешающими (Allow) или запрещающими (Deny). Пакеты, соответствующие разрешающим правилам, пропускаются, запрещающим — блокируются. На основе результатов анализа и сравнения с правилами брандмауэр выполняет одно из следующих действий: пропуск пакета, либо его блокировка.

Таймаут представляет собой время до разрыва неактивного соединения, где значение 0 соответствует неограниченному времени. В случае, если таймаут больше, чем 0, то правило переключается в режим stateful. В данном режиме будут проверяться и входящие, и исходящие пакеты, принадлежащие одной сессии.

Пример настройки набора правил

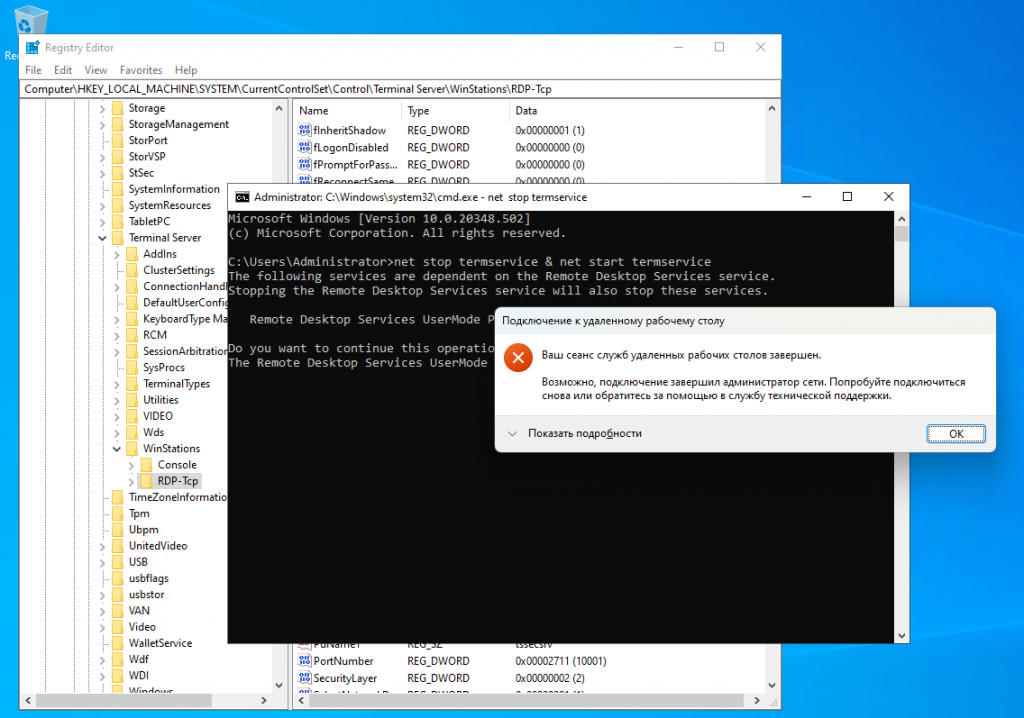

Например, разберём ситуацию, когда вы повышаете уровень безопасности своего Windows-сервера путём изменения порта, который используется на нём для подключения по RDP. При этом определённая функциональная особенность требует от вас либо открыть доступ к серверу по всем TCP-портам, либо вовсе отключить брандмауэр WIndows. Таким образом, чтобы изменить порт RDP-подключения, необходимо внести определённые изменения в системный реестр Windows и перезапустить службу удалённых рабочих столов. Естественно, при этом происходит потеря доступа к виртуальной машине через ранее используемый порт.

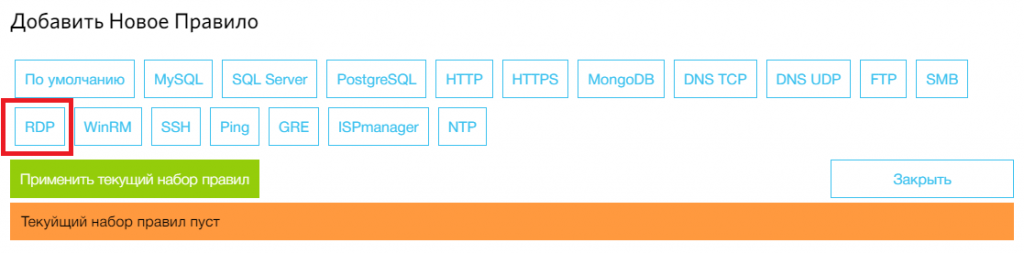

В случае с отключённым межсетевым экраном на уровне операционной системы вы просто указываете новый TCP-порт при подключении по RDP. И при этом теперь у вас появляется возможность установить дополнительный барьер с использованием личного кабинета RUVDS. На страничке вашего VPS перейдите в настройки файрвола, где по умолчанию отсутствуют какие-либо правила. Это означает, что на уровне хостинга разрешены любые подключения к виртуальной машине. Здесь в разделе Добавить Новое Правило для создания нового правила кликните кнопку RDP.

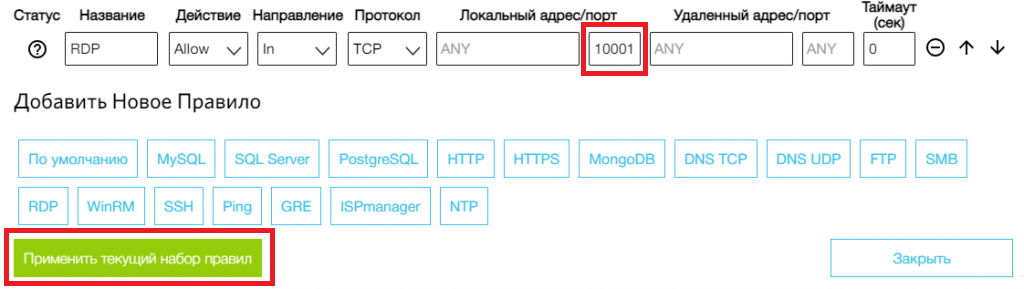

В появившейся строке необходимо указать значение Allow в параметре Действие, значение In в параметре Направление и значение TCP в параметре Протокол. Но самое главное нужно ввести номер нового порта в графе Локальный адрес/порт. Для того, чтобы внесённые изменения вступили в силу, нажмите Применить текущий набор правил.

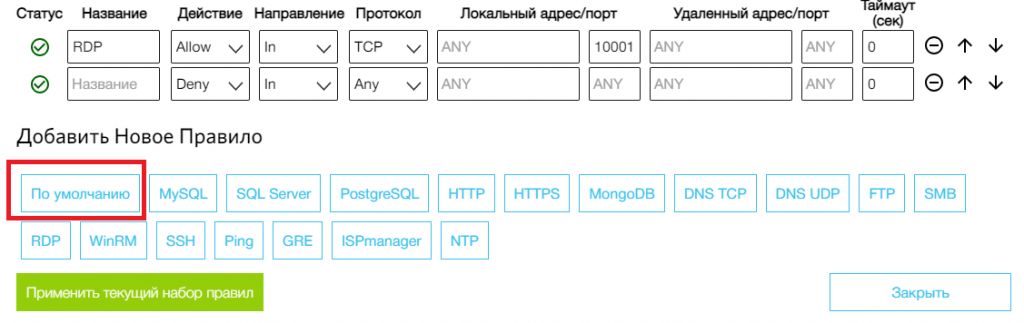

Но создание одного такого правила не даст никакого эффекта, поскольку по сути мы в ситуации, когда и без этого по умолчанию разрешены все возможные подключения, добавили правило, которое разрешает подключение с использованием специально выделенного порта. Значит, необходимо не только разрешить подключение по этому порту, но и закрыть подключения по всем оставшимся. Исходя из этого кликните кнопку По умолчанию, которая как раз и создаёт правило, по умолчанию закрывающее все возможные подключения.

После применения текущего набора правил подключение к серверу перестанет быть возможным не только по RDP, но и вообще с использованием какого-либо TCP- или UDP-порта. Это происходит из-за того, что сетевой фильтр считывает правила снизу вверх и устанавливает более высокий приоритет для правила, считанного ранее. То есть в данной конфигурации файрвол сначала закрывает все входящие подключения, затем принимает во внимание правило, разрешающее подключение по RDP, но это второе считанное правило, то есть находящееся более высоко, будет проигнорировано. Таким образом, необходимо повысить приоритет разрешающего правила, поставив его ниже в списке. Сделать это можно при помощи вертикальных стрелочек в правой части списка.

Естественно, что для того, чтобы изменения вступили в силу, необходимо применить текущий набор правил при помощи соответствующей кнопки. В этой конкретной конфигурации брандмауэр будет блокировать все входящие соединения, кроме подключений с использованием TCP-порта 10001, который в данном случае применяется для подключения к серверу пор RDP.

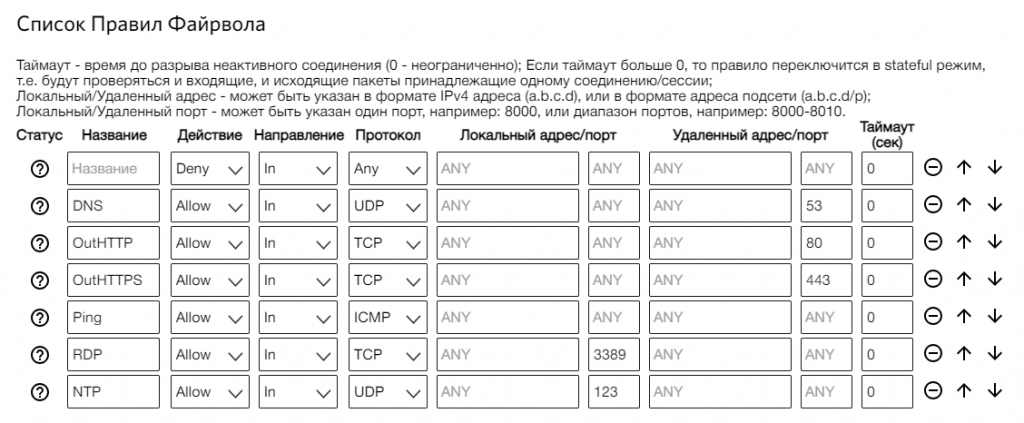

Стандартные настройки файрвола

Для упрощения процесса настройки данного межсетевого экрана в его интерфейсе присутствует раздел Стандартные Настройки. Данный раздел содержит кнопки, предназначенные для добавления типовых наборов правил для основных типов виртуальных машин. К таким типам относятся серверы, работающие на Windows, Linux, а также Linux-серверы, дополненные веб-панелью ISPmanager.

При нажатии на одну из этих кнопок происходит добавление в список правил определённого набора, соответствующего той или иной системе. Например, для Windows-систем такой набор содержит разрешающие правила для входящих подключений с использованием протокола сетевого времени (NTP), используемого для синхронизации часов на сервере, подключений по RDP, эхо-запросов, соединений для передачи гипертекста, а также для работы службы Domain Name System (DNS).

В данном наборе самым верхним, а значит имеющим наименьший приоритет, является запрещающее правило для всех входящих подключений. Таким образом, в этой конфигурации брандмауэр будет блокировать все входящие пакеты, не соответствующие разрешающим правилам, которые расположены ниже запрещающего правила.

Здесь же в разделе Стандартные Настройки находится кнопка Убрать все, при помощи которой администратор может удалить все ранее добавленные правила.

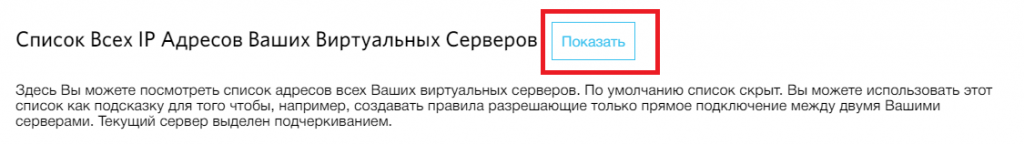

Ниже раздела Стандартные Настройки присутствует секция, которая содержит список всех ваших виртуальных машин с указанием их номеров и IP-адресов. Данная опция может быть полезна при создании правил, которые разрешают только прямые подключения между вашими VPS. Список можно выводить на экран или скрывать при помощи соответствующей кнопки.