Для того, чтобы максимально обезопасить ваш сервер, чтобы его не взломали и вы не потеряли свою работу и данные, рекомендуется провести первичную настройку сервера.

Создание нового пользователя и запрет логина root

По умолчанию наши сервера создают для работы пользователя с логином root. Этот пользователь обладает максимальными правами в системе, и наиболее интересен злоумышленникам. Поэтому мы настоятельно рекомендуем создать своего пользователя, а логин под пользователем root отключить.

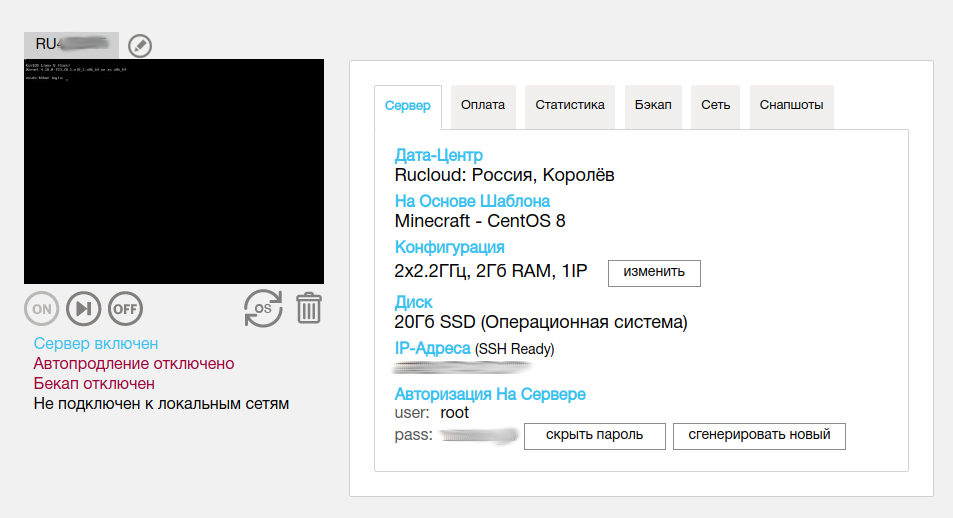

Первое подключение осуществляется по логину и паролю созданного сервера.

В операционной системе Windows можно подключиться к серверу, используя утилиту Putty, согласно нашему мануалу. В linux просто, достаточно открыть консоль и написать:

ssh root@your_server_ipПосле этого надо запретить логин root, для этого создадим пользователя, под которым будем работать. Создаём нового пользователя.

adduser your_nicknameГде your_nickname – это ваш удобный логин. Крайне рекомендуется использовать более сложные логины, а не классический user. Так же следует задать корректный длинный пароль.

По желанию вы можете добавить необходимую информацию о пользователе, в диалоге его создания или опустить её.

Чтобы от этой учётной записи можно было вести настройку сервера, надо ей дать возможности администратора. Для этого выполняем:

usermod -aG sudo your_nicknameПосле этого, уже есть возможность выполнять команды с правами администратора. Далее необходимо запретить возможность логина root по ssh. Для этого отредактируем файл sshd_config.

sudo nano /etc/ssh/sshd_configНаходим строчку содержащую PermitRootLogin и меняем её на состояние no.

PermitRootLogin noПосле этого перезапускаем ssh-сервис.

sudo service sshd reloadПервоначальная настройка фаервола

Для того, чтобы дополнительного обезопасить сервер, необходимо включить брандмауэр. Можно проверить его работу следующей командой:

ufw app listБудет дан, примерно такой вот ответ.

Output

Available applications:

OpenSSHДля того, чтобы не потерять сервер, во время настройки, необходимо убедиться, что брандмауэр разрешает SSH-соединение. Разрешим это следующей командой:

ufw allow OpenSSHПосле этого мы можем разрешить его работу.

ufw enableПодтверждаем “Y” или нажатием клавиши “Enter”.

После этого можно проверить статус брандмауэра следующей командой:

ufw statusВ результате мы должны получить примерно такой ответ:

Output

Status: active

To Action From

-- ------ ----

OpenSSH ALLOW Anywhere

OpenSSH (v6) ALLOW Anywhere (v6)Этот ответ говорит нам то, что брандмауэр в настоящее время блокирует все подключения, кроме SSH! Не забывайте потом разрешить параметры брендмайэра, чтобы разрешать ему входящий трафик для других приложений.

На данном этапе первичную настройку сервера, можно считать завершённой.