В этот раз мы не стали делать явного анонса и пошли по более интересному пути, с привлечением аудитории извне. Предыдущий квест показался нам слишком простым и было принято решение немного усложнить задачу.

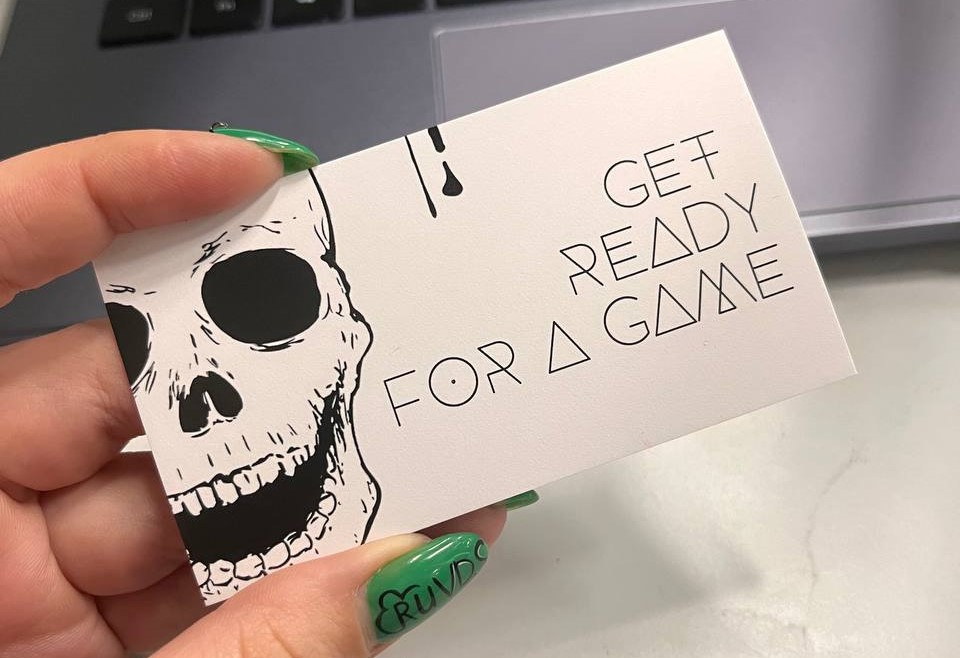

Всё началось с неприметной раздачи визиток в разных городах России — 10 февраля. На визитках не было ничего, совсем ничего, только рисунок черепа и спектр на другой стороне.

Какое-то время раздача визиток оставалась без внимания, и мы решили, что необходимо дать маленький толчок. На канале нашего тикток амбассадора вышло первое видео, и активность потекла ручьём. У нас был ручной чат на 150 человек, 1500 тысячи визиток и 1 админ, через сутки после публикации видео, количество людей в чате увеличилось в четыре раза! По случайному стечению обстоятельств этот чат и стал основной платформой для обсуждения заданий.

Ну а дальше понеслось.

Подробнее о событиях первой и второй части квеста читайте в нашем блоге на хабре, а сейчас поговорим об итогах.

Искра, буря, безумие — 82 дня борьбы и тысячи сообщений в чате. Криптография, реверс-инжиниринг и самая настоящая матрица.

После довольно длительного процесса отбора в чате от загадочного John Roe маски были сброшены, и оказалось, что всё это время за анонимусом скрывался давно известный нам хакер по прозвищу Череп. Он завершил набор участников для своих тёмных делишек и выпустил видеообращение, в котором попросил прошедших всё этапы помочь ему получить базы данных, слитые, в свою очередь, другим хакером под ником YK44B12.

Участники не сразу поняли, что от них требуется, но вскоре догадались, что необходимо применить методики OSINT, а далее и навыки веб-сканирования. Они получили доступ к системе видеонаблюдения своей новой цели и застали YK44B12 в собственной квартире:

А дальше начались три дня непрерывной онлайн-трансляции!

Намётанный глаз довольно быстро обнаружил на столе у хакера флешку и NFC-ключ, который также предстояло взломать почти в самом конце предстоящего пути. После обнаруженного на используемом им виртуальном сервере канала удалённого управления, который он видимо таким способом выставлял для доступа через Интернет, участники получили доступ и к его личному ноутбуку, стоящему в комнате.

Затем, постепенно пробираясь с одной машину на другую, почти как в настоящих пентестах, например, при помощи социальной инженерии заставив его на время вставить флешку с ключевым файлом, а затем небрежно оставить ключ около считывателя, искомые базы были успешно получены и переданы Черепу.

Все это заняло у участников 3 дня – и это неудивительно, учитывая ту гору вещей, которую нужно было для этого сделать: yk44b12 хоть и допустил ошибки в своей защите, однако их ведь нужно было ещё найти, изучить и правильно «раскрутить», чтобы получить искомое. Но задача Черепа была успешно выполнена!

После чего некоторым могло показаться, что на этом наш квест завершён, однако 3 мая, когда завершился долгий 15 часовой таймер, на трансляции появилось видео, где было видно, что некий человек увозит важный кейс в белом фургоне.

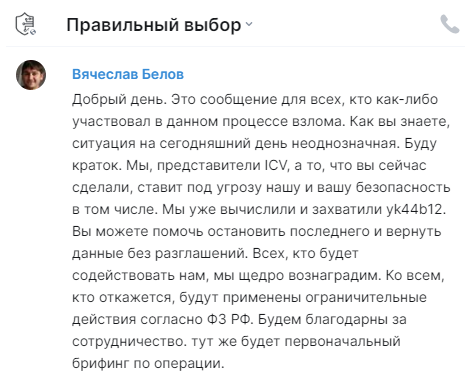

В это же самое время, участникам, выполнившим задание Черепа, в матрице постучался некто, представившийся агентом ICV Вячеславом Беловым и предложил исправиться и остановить Черепа, который в этот момент направлялся с полученными данными заграницу, что и демонстрировала система мониторинга его умной машины.

Сам же Череп призвал не поддаваться на провокации и продолжать верить ему. В результате игрокам пришлось спешно делиться на две команды: 4 человека остались верны Черепу, а 8 – решили сыграть против него, присоединившись к агенту.

Тем, кто остался с Черепом, требовалось в течение 5 часов защищать от кибератак 5 башен управления умной машиной, которые поочерёдно встречались у него на пути, и каждая из которых в результате взлома могла бы передать машине команду на остановку: тогда Черепа схватили бы агенты ICV.

Команде агента Вячеслава же требовалось перехватить управление любой из этих башен и подать команду на остановку машины. При распределении игроков (кстати, учитывая важность кульминационного момента, игроки были вольны приглашать себе в помощь кого угодно) по командам вспыхнули нешуточные обсуждения, кому же теперь верить.

Итогом напряжённейшей пятичасовой борьбы за вышки управления, стала победа команды Черепка, которая смогла отстоять своего героя!

Полную версию погони вы можете посмотреть в нашей группе вконтакте.

Победители – команда Черепа получат свой приз, в размере 142 857 рублей, который разделят по своему усмотрению внутри и за пределами своей группы.

Было бы совсем нечестно обделить проигравшую сторону и тех, кто усиленно участвовал в процессе, но не успел вписаться в финал, потому мы решили подарить команде корпората промокоды на годовую подписку от наших друзей из журнала – Хакер.

Также, каждому из участников команд мы подарим:

- Особенную футболку из нашего коллекционного мерча, внешний вид которой отразит этот квест.

- Персональные промокоды на наши услуги

- Уникальные наклейки и стикерпаки в соцсетях

И напоследок немного цифр:

Дата начала: 10.02.2022 – первый день раздачи визиток

Дата окончания: 03.05.2022 – последний этап с погоней

Общая продолжительность — 82 дня!

Пиковое количество активных участников: 177

Количества активных участников, которые смогли добраться к финалу и были отмечены призами: 14

Полную версию итогов квеста читайте на нашем хабре!